Monitorowanie systemów przy pomocy Wazuh. Zgodne z NIS2.

Wdrożenie monitorowania przy użyciu platformy Wazuh można podzielić na pięć kluczowych kroków, które pozwalają na pełne wykorzystanie jej potencjału jako zunifikowanego rozwiązania XDR i SIEM. Poniżej znajduje się opis tego procesu z uwzględnieniem opcji hostowania w chmurze:

1. Wybór modelu wdrożenia (Cloud vs On-premises)

Pierwszym krokiem jest podjęcie decyzji, czy system będzie hostowany lokalnie, czy w modelu chmurowym. Wazuh Cloud oferuje zarządzane, gotowe do użycia i wysoce skalowalne środowiska do monitorowania bezpieczeństwa i ochrony punktów końcowych. Wybór chmury eliminuje konieczność samodzielnego zarządzania infrastrukturą serwerową, a użytkownicy mogą skorzystać z darmowej wersji próbnej (Free Cloud Trial), aby przetestować platformę. Rozwiązanie to zapewnia ochronę dla chmur publicznych, prywatnych oraz lokalnych centrów danych.

2. Instalacja i konfiguracja platformy centralnej

Po wyborze modelu należy zainstalować serwer Wazuh. Platforma ta jest rozwiązaniem typu open source, co zapewnia przejrzystość, elastyczność i brak opłat licencyjnych. W przypadku instalacji własnej można skorzystać z kompleksowej dokumentacji, która oferuje przewodniki krok po kroku dla użytkowników o różnym poziomie zaawansowania. Jeśli wybierzesz chmurę, ten etap jest uproszczony, ponieważ środowisko jest dostarczane jako gotowe do pracy.

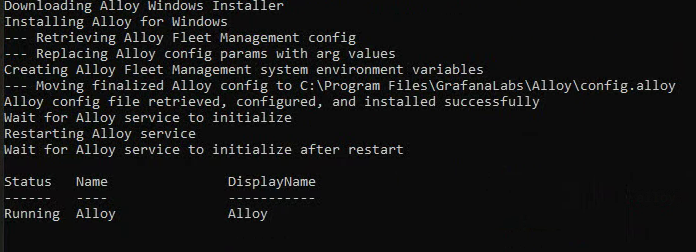

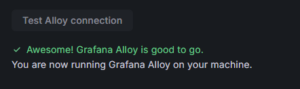

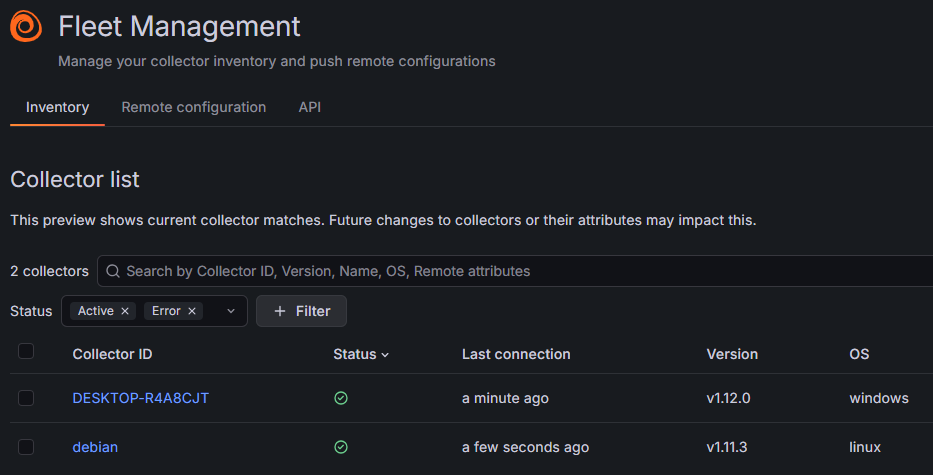

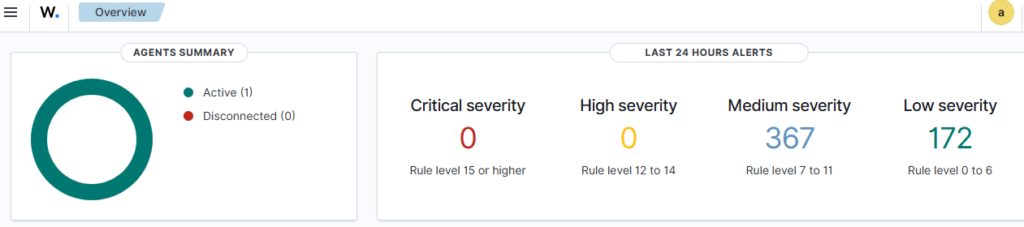

3. Wdrożenie agentów na punktach końcowych

Wazuh wykorzystuje architekturę opartą na pojedynczym agencie, który jednoczy funkcje historycznie rozdzielone. Agentów należy zainstalować na monitorowanych urządzeniach (endpointach) oraz obciążeniach chmurowych (cloud workloads). Agenty te charakteryzują się dużą elastycznością i pozwalają na zbieranie logów oraz tworzenie potrzebnych alertów.

4. Konfiguracja modułów ochrony i wykrywania

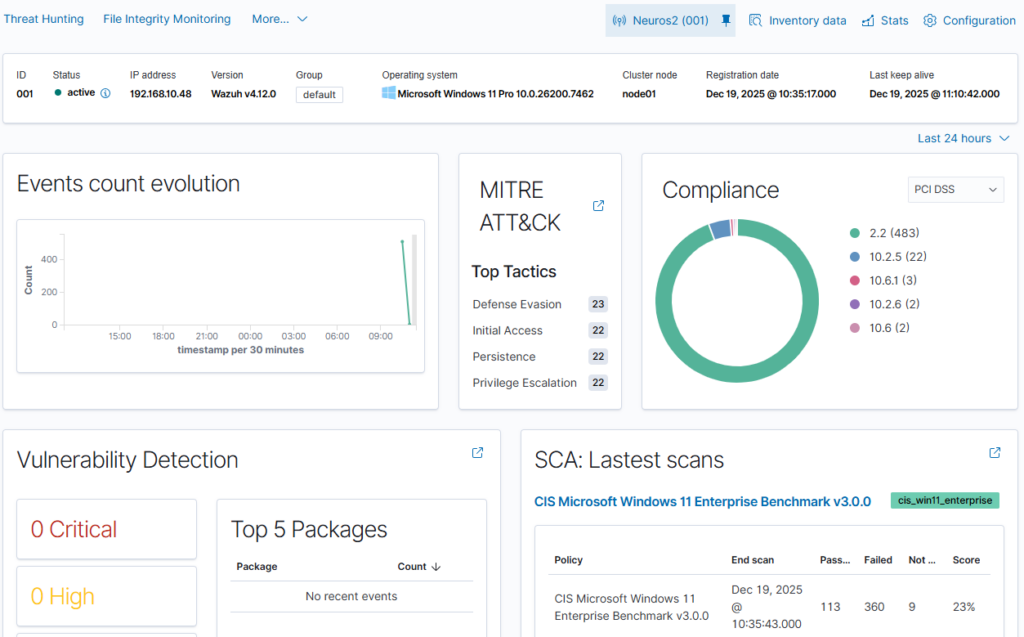

Po połączeniu agentów z platformą należy skonfigurować konkretne funkcje bezpieczeństwa, takie jak:

- Bezpieczeństwo punktów końcowych:Monitorowanie integralności plików (FIM), wykrywanie złośliwego oprogramowania oraz ocena konfiguracji.

- Analiza zagrożeń: Wykrywanie luk w oprogramowaniu (vulnerability detection) oraz analiza danych z logów.

- Bezpieczeństwo chmury: Zarządzanie posturą bezpieczeństwa (posture management) oraz ochrona kontenerów.

5. Uruchomienie operacji bezpieczeństwa i aktywnej odpowiedzi

Ostatnim krokiem jest konfiguracja monitorowania w czasie rzeczywistym oraz incydentów. Wazuh jako rozwiązanie SIEM zapewnia monitorowanie, wykrywanie i powiadamianie o zdarzeniach bezpieczeństwa. Dzięki funkcjom XDR, platforma zapewnia analitykom korelację danych w czasie rzeczywistym oraz aktywne odpowiedzi (active responses), które obejmują automatyczne działania naprawcze na urządzeniach w celu utrzymania ich sprawności. Możliwa jest również integracja z zewnętrznymi narzędziami, takimi jak VirusTotal czy PagerDuty, co dodatkowo wzmacnia możliwości reagowania.

Analogia dla lepszego zrozumienia: Wdrożenie rozwiązania Wazuh można porównać do budowy nowoczesnego systemu ochrony budynku. Wybór chmury (Wazuh Cloud) to jak wynajęcie profesjonalnej firmy, która dostarcza gotowe centrum monitoringu, podczas gdy agenci są jak inteligentne czujniki zainstalowane w każdym pomieszczeniu. Gdy czujnik wykryje dym lub nieautoryzowane wejście, system nie tylko uruchamia alarm (SIEM), ale może również automatycznie odciąć dopływ gazu lub zablokować drzwi (XDR), aby zminimalizować szkody.

Monitorowanie systemów przy pomocy Wazuh. Zgodne z NIS2. Dowiedz się więcej »