W zależności od Twoich wymagań, czasami potrzebujesz rozwiązania SonicWall TZ270 UTM.W erze, w której zagrożenia cybernetyczne stają się coraz bardziej wyrafinowane, organizacje muszą priorytetowo traktować solidne środki bezpieczeństwa. SonicWall TZ270 został zaprojektowany, aby sprostać tym potrzebom, oferując kompleksowe rozwiązanie Unified Threat Management (UTM) dostosowane do małych i średnich przedsiębiorstw oraz biur oddziałów.

Kluczowe cechy SonicWall TZ270

- Wydajność: SonicWall TZ270 oferuje do 750 Mbps przepustowości UTM, co zapewnia, że Twoja sieć może obsługiwać wymagania nowoczesnych aplikacji bez kompromisów w zakresie bezpieczeństwa.

- Zintegrowane zabezpieczenia: Łączy wiele funkcji zabezpieczeń, w tym zaporę ogniową, oprogramowanie antywirusowe, wykrywanie i zapobieganie włamaniom, wszystko na jednej platformie. Ta integracja upraszcza zarządzanie i zwiększa ogólną ochronę przed różnymi zagrożeniami cybernetycznymi.

- Zaawansowana ochrona przed zagrożeniami: Dzięki funkcjom takim jak Głęboka Inspekcja Pakietów (DPI) oraz rzeczywistej dekrpycji SSL/TLS, TZ270 skutecznie identyfikuje i łagodzi zagrożenia szyfrowane, zapewniając bezpieczeństwo danych nawet w trakcie przesyłania.

Zgodność z normami cyberodporności

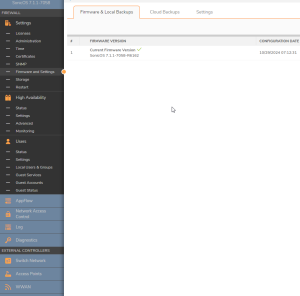

Warto zauważyć, że tylko w pełni zaktualizowane urządzenia UTM, takie jak SonicWall TZ270, spełniają określone punkty cyberodporności zgodnie z dyrektywą NIS2. Ta zgodność jest kluczowa dla organizacji dążących do wzmocnienia swojej pozycji w zakresie cyberbezpieczeństwa oraz ochrony wrażliwych informacji przed ewoluującymi zagrożeniami.

Podsumowanie

Podsumowując, jeśli Twoja organizacja potrzebuje niezawodnego i skutecznego rozwiązania w zakresie cyberbezpieczeństwa, urządzenie SonicWall TZ270 UTM jest doskonałym wyborem. Jego połączenie wysokiej wydajności, zaawansowanych funkcji zabezpieczeń oraz zgodności z normami cyberodporności czyni go cennym atutem w dzisiejszym cyfrowym krajobrazie. Inwestycja w taką technologię nie tylko chroni Twoją sieć, ale także wspiera ciągłość działalności w coraz bardziej złożonym środowisku zagrożeń.

Powiedzmy, że są to sprawne „hamulce”, jednak jest to tylko jeden z elementów w sprawnie działającej przestrzeni IT ( do której należy również ERP, wirtualizacja, cloud, ML, AI, BA i security wokół całości)